Wireshark le permite analizar el tráfico dentro de su red con varias herramientas. Si desea ver lo que sucede dentro de su red o tiene problemas con el tráfico de la red o la carga de la página, puede usar Wireshark. Le permite capturar el tráfico, para que pueda comprender cuál es el problema o enviarlo al soporte para obtener más ayuda. Siga leyendo este artículo y aprenderá a capturar el tráfico http en Wireshark.

Instalación de Wireshark

La instalación de Wireshark es un proceso sencillo. Es una herramienta gratuita en diferentes plataformas, y así es como puede descargarla e instalarla:

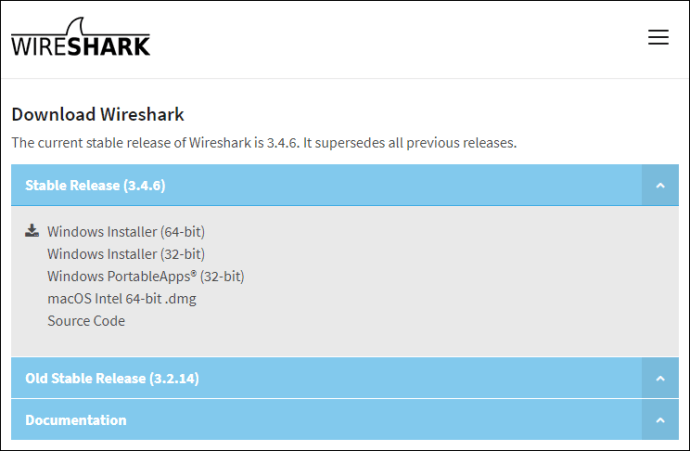

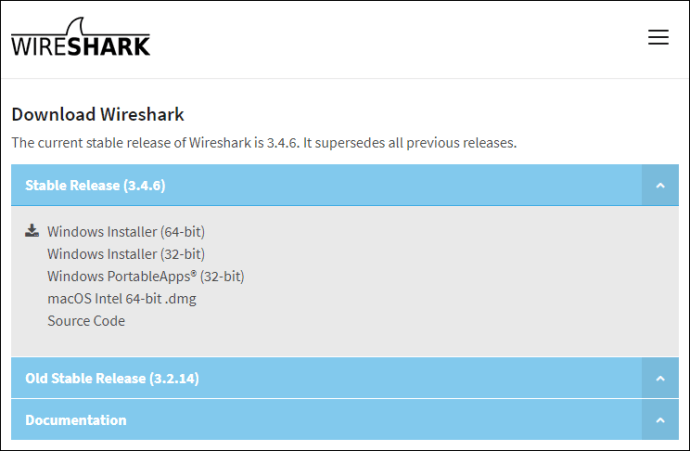

Usuarios de Windows y Mac

- Abra su navegador.

- Visite //www.wireshark.org/download.html.

- Seleccione la versión para su dispositivo.

- Wireshark se descargará en su dispositivo.

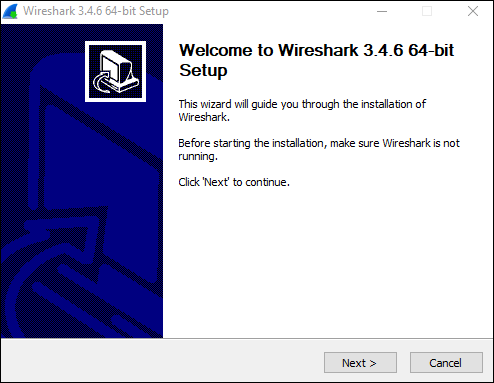

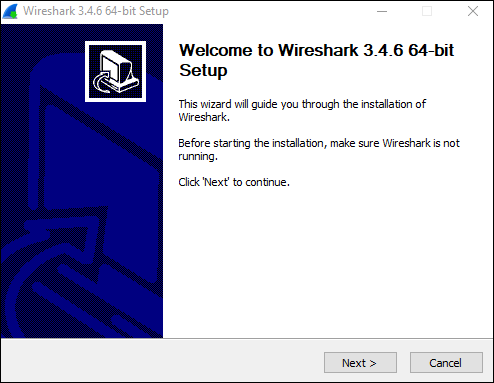

- Instálelo siguiendo las instrucciones del paquete.

Usuarios de Linux

Si es un usuario de Linux, puede encontrar Wireshark en el Centro de software de Ubuntu. Descárguelo desde allí e instálelo de acuerdo con las instrucciones del paquete.

Captura de tráfico HTTP en Wireshark

Ahora que ha instalado Wireshark en su computadora, podemos pasar a capturar el tráfico http. Estos son los pasos para hacerlo:

- Abra su navegador: puede utilizar cualquier navegador.

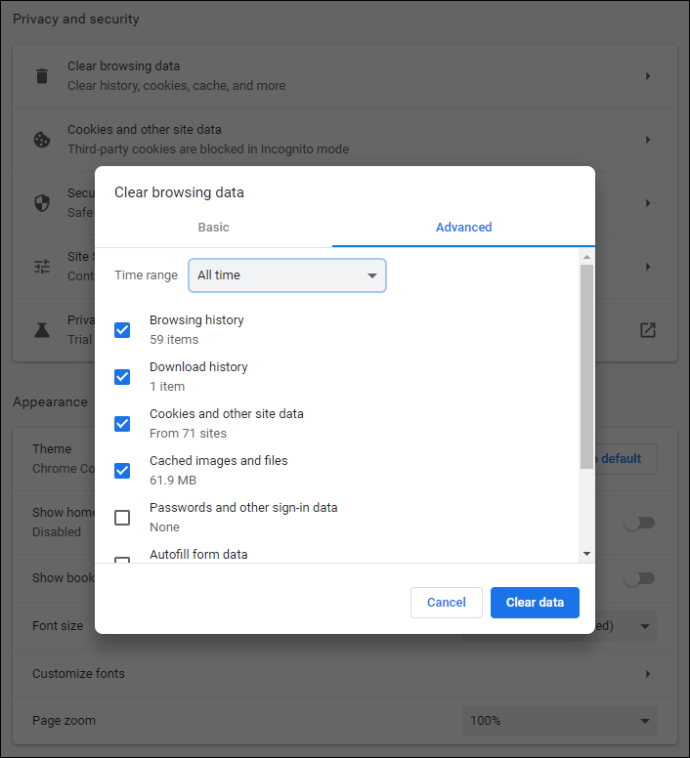

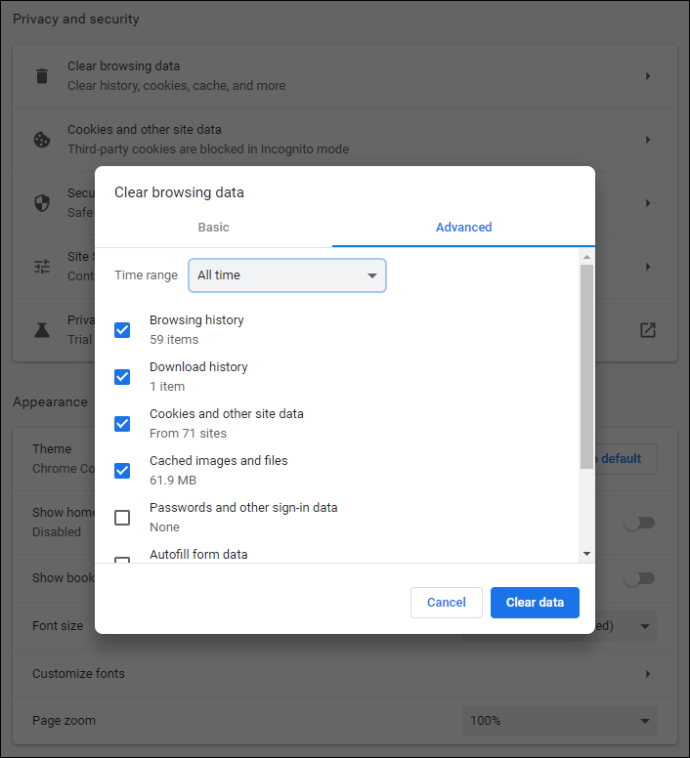

- Borrar caché: antes de capturar el tráfico, debe borrar la caché de su navegador. Puede hacer esto si va a la configuración de su navegador.

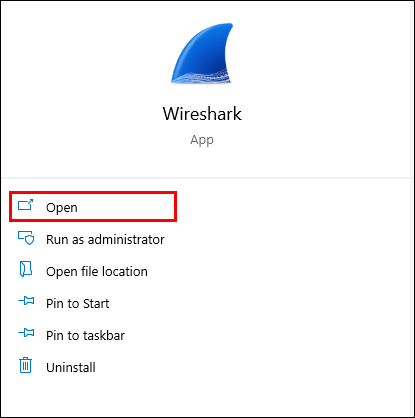

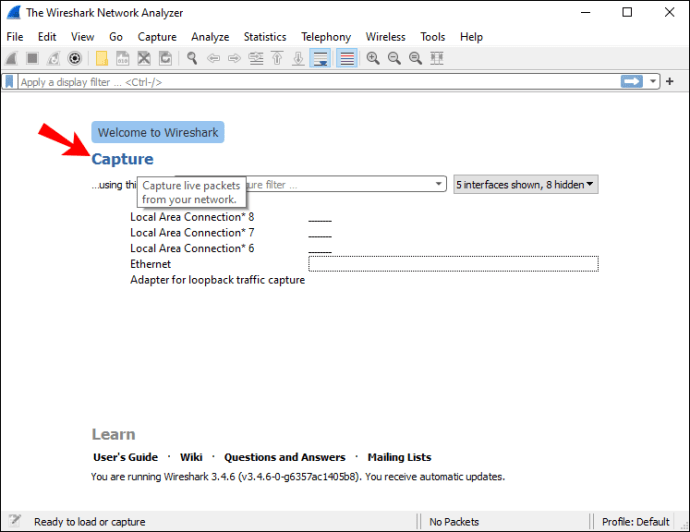

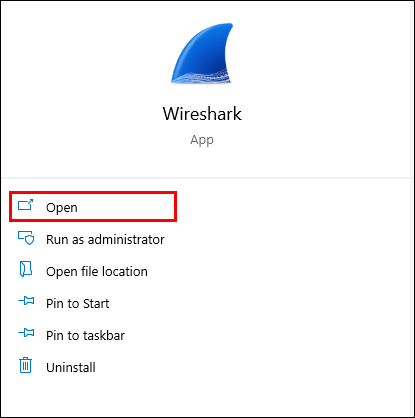

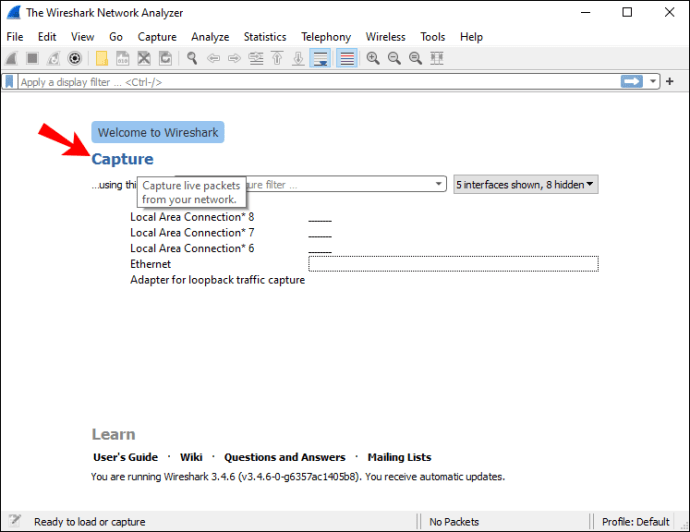

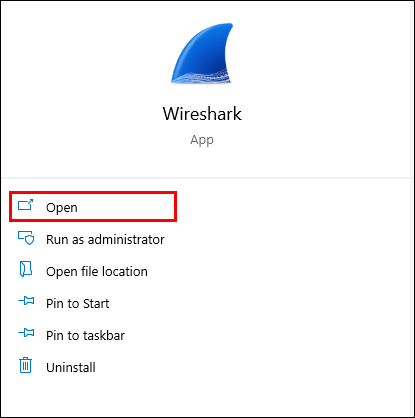

- Abra Wireshark.

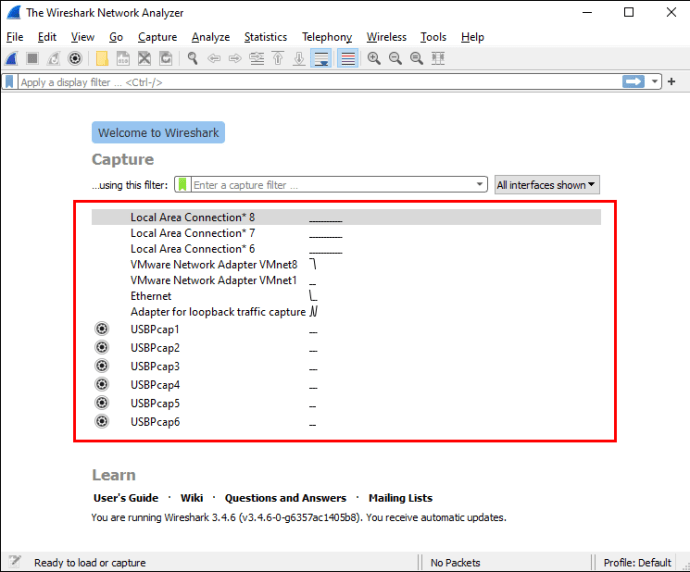

- Toca "Capturar".

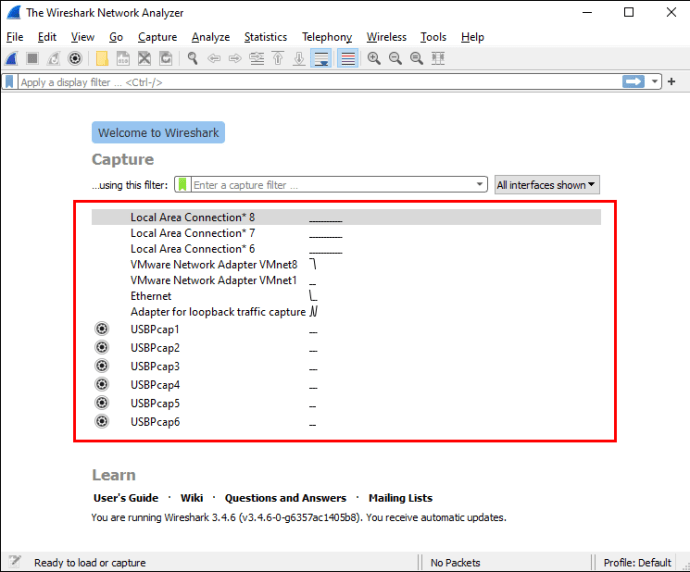

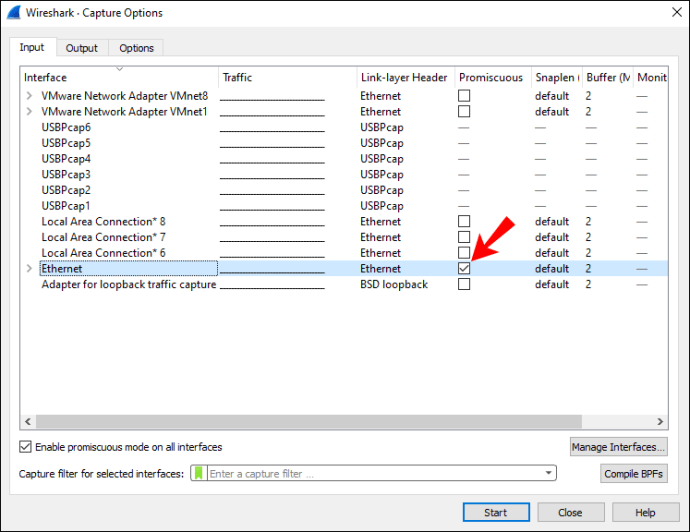

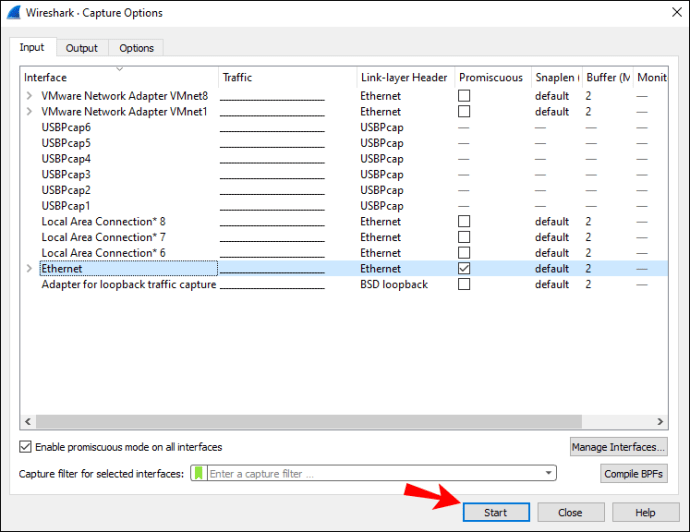

- Toca "Interfaces". Ahora verá una ventana emergente en su pantalla.

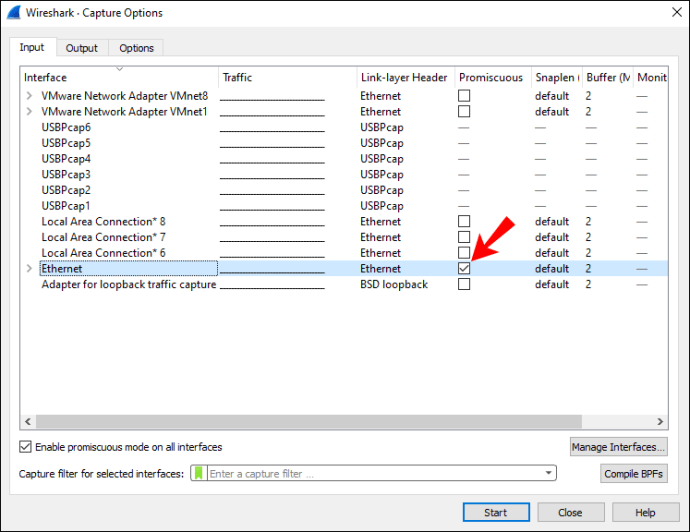

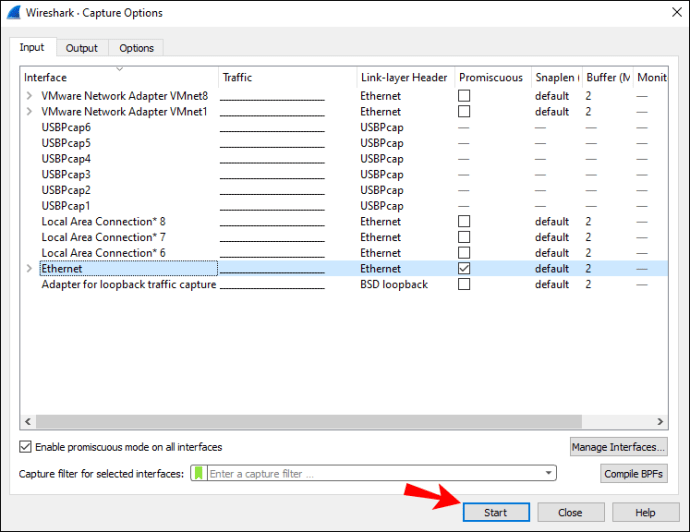

- Elija la interfaz. Probablemente desee analizar el tráfico que pasa por su controlador ethernet.

- Una vez que haya seleccionado la interfaz, toque "Inicio" o toque "Ctrl + E".

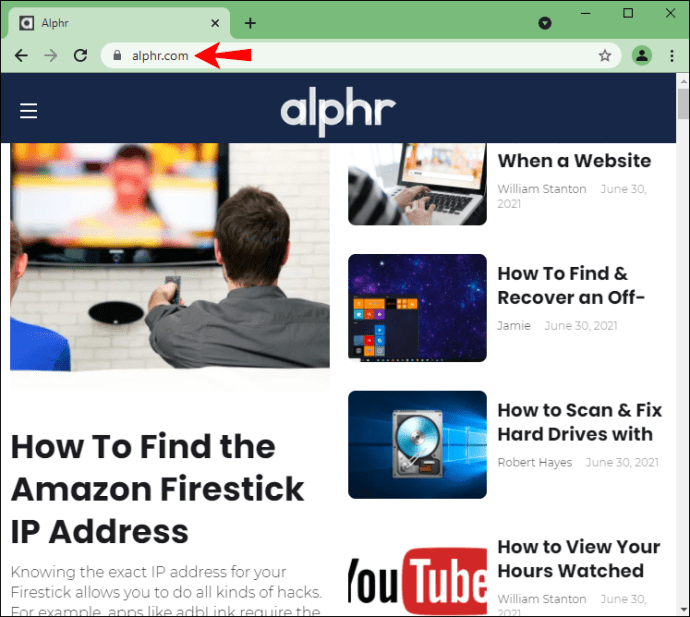

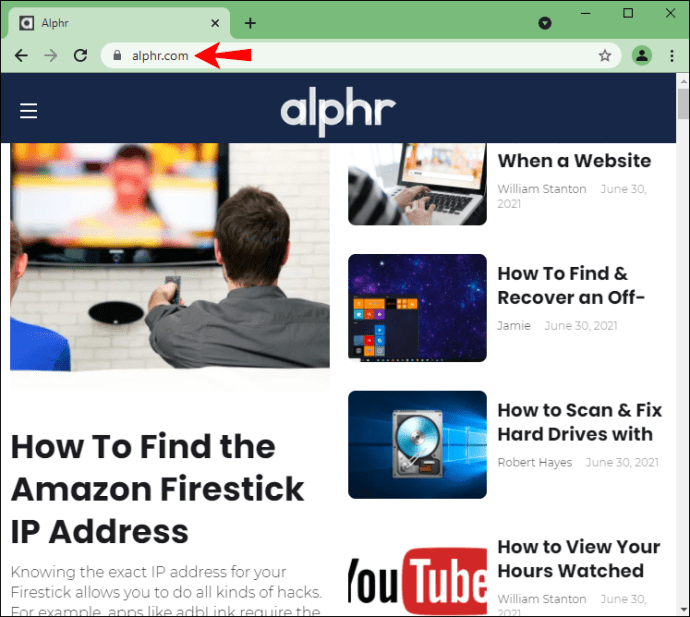

- Ahora regrese a su navegador y visite la URL desde la que desea capturar el tráfico.

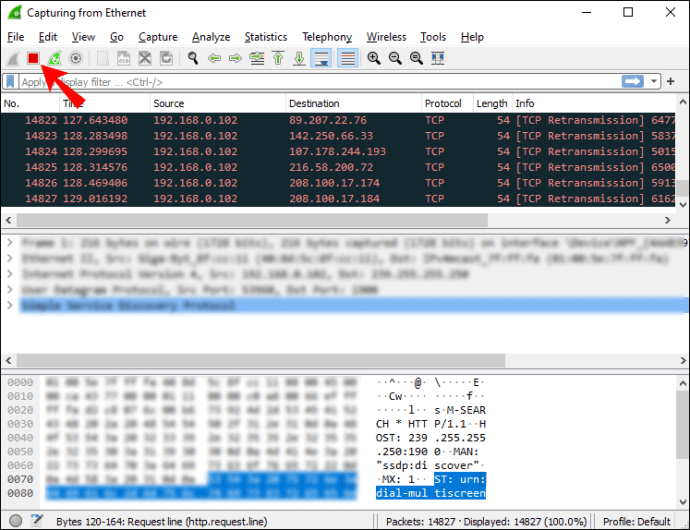

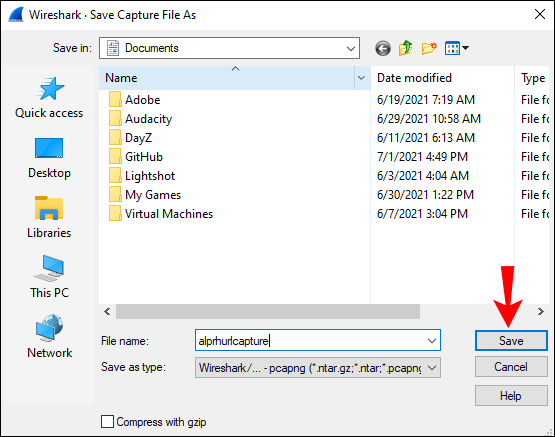

- Una vez que haya terminado, deje de capturar tráfico. Vuelve a Wireshark y toca "Ctrl + E".

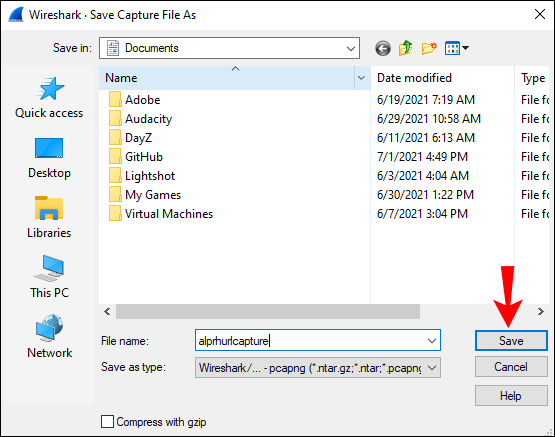

- Guarde el tráfico capturado. Si tiene problemas de red y desea enviar el tráfico capturado al soporte, guárdelo en un archivo con formato * .pcap.

Captura de paquetes en Wireshark

Además de capturar el tráfico http, puede capturar cualquier dato de red que necesite en Wireshark. Así es como puede hacer esto:

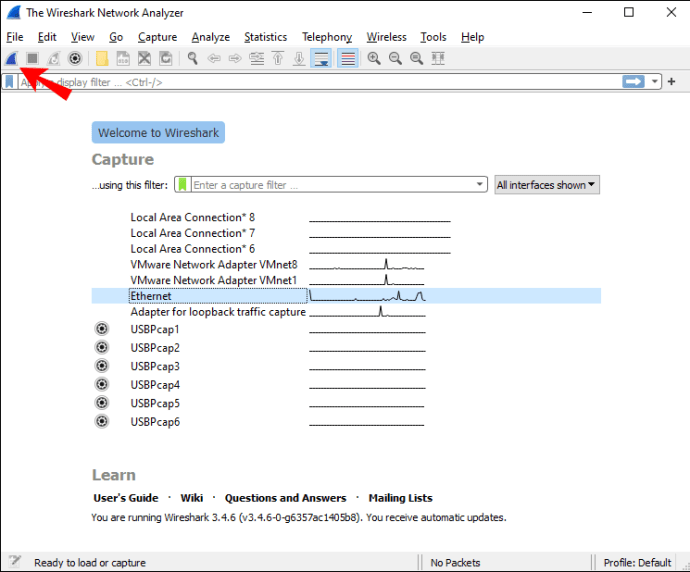

- Abra Wireshark.

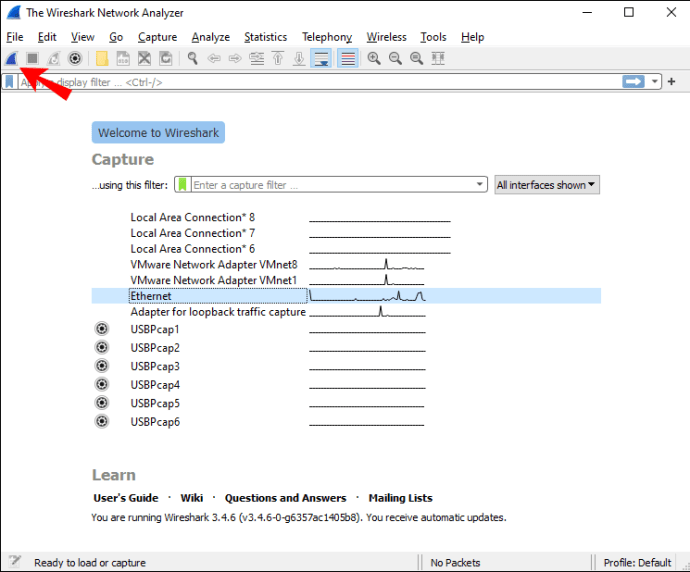

- Verá una lista de conexiones de red disponibles que puede examinar. Seleccione el que le interese. Si lo desea, puede analizar varias conexiones de red a la vez presionando "Mayús + clic izquierdo".

- Ahora puede comenzar a capturar paquetes. Puede hacer esto de varias maneras: la primera es tocando el ícono de la aleta de tiburón en la esquina superior izquierda. El segundo es presionar "Capturar" y luego presionar "Iniciar". La tercera forma de comenzar a capturar es presionando "Ctrl + E".

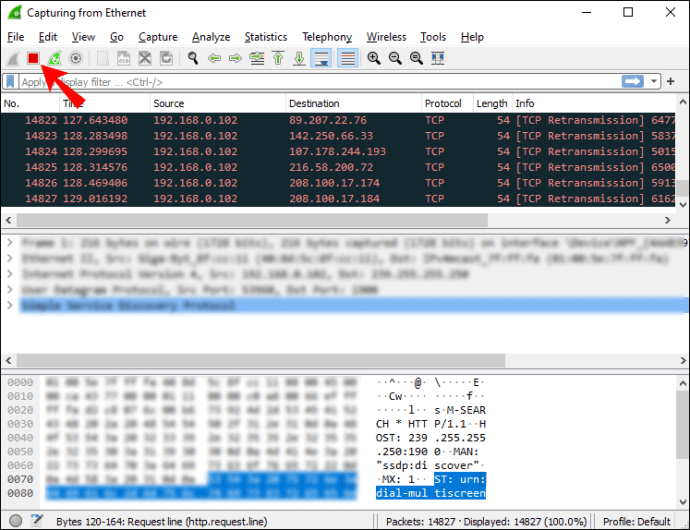

Durante la captura, Wireshark mostrará todos los paquetes capturados en tiempo real. Una vez que haya terminado de capturar paquetes, puede usar los mismos botones / atajos para detener la captura.

Filtros Wireshark

Una de las razones por las que Wireshark es uno de los analizadores de protocolos más famosos de la actualidad es su capacidad para aplicar varios filtros a los paquetes capturados. Los filtros de Wireshark se pueden dividir en filtros de captura y visualización.

Filtros de captura

Estos filtros se aplican antes de capturar datos. Si Wireshark captura datos que no coinciden con los filtros, no los guardará y usted no los verá. Entonces, si sabe lo que está buscando, puede usar filtros de captura para delimitar su búsqueda.

Estos son algunos de los filtros de captura más utilizados que puede utilizar:

- host 192.168.1.2: captura todo el tráfico asociado con 192.168.1.2.

- puerto 443: captura todo el tráfico asociado con el puerto 443.

- puerto no 53: captura todo el tráfico excepto el asociado con el puerto 53.

Filtros de visualización

Dependiendo de lo que esté analizando, sus paquetes capturados pueden ser muy difíciles de revisar. Si sabe lo que está buscando o si desea limitar su búsqueda y excluir los datos que no necesita, puede utilizar filtros de visualización.

Estos son algunos de los filtros de visualización que puede utilizar:

- http: si ha capturado varios paquetes diferentes, pero desea ver solo el tráfico basado en http, puede aplicar este filtro de visualización y Wireshark le mostrará solo esos paquetes.

- http.response.code == 404: si tiene problemas para cargar determinadas páginas web, este filtro puede resultarle útil. Si lo aplica, Wireshark solo mostrará los paquetes donde “404: Página no encontrada” fue una respuesta.

Es importante tener en cuenta la diferencia entre los filtros de captura y visualización. Como ha visto, aplica filtros de captura antes y muestra filtros después de capturar paquetes. Con los filtros de captura, descarta todos los paquetes que no se ajustan a los filtros. Con los filtros de visualización, no descarta ningún paquete. Simplemente los oculta de la lista en Wireshark.

Funciones adicionales de Wireshark

Aunque capturar y filtrar paquetes es lo que hace famoso a Wireshark, también ofrece diferentes opciones que pueden facilitar el filtrado y la resolución de problemas, especialmente si es nuevo en esto.

Opción de coloración

Puede colorear paquetes en la Lista de paquetes de acuerdo con diferentes filtros de visualización. Esto le permite enfatizar los paquetes que desea analizar.

Hay dos tipos de reglas de coloración: temporales y permanentes. Las reglas temporales se aplican solo hasta que cierre el programa y las reglas permanentes se guardan hasta que las vuelva a cambiar.

Puede descargar ejemplos de reglas de coloración aquí, o puede crear las suyas propias.

Modo promiscuo

Wireshark captura el tráfico que viene hacia o desde el dispositivo en el que se está ejecutando. Al habilitar el modo promiscuo, puede capturar la mayor parte del tráfico en su LAN.

Línea de comando

Si está ejecutando su sistema sin una GUI (interfaz gráfica de usuario), puede utilizar la interfaz de línea de comandos de Wireshark. Puede capturar paquetes y revisarlos en una GUI.

Estadísticas

Wireshark ofrece un menú de "Estadísticas" que puede utilizar para analizar los paquetes capturados. Por ejemplo, puede ver las propiedades del archivo, analizar el tráfico entre dos direcciones IP, etc.

Preguntas frecuentes

¿Cómo leo los datos capturados en WireShark?

Una vez que haya terminado de capturar paquetes, Wireshark los mostrará todos en un panel de lista de paquetes. Si desea enfocarse en una captura específica, haga doble clic en ella y podrá leer más información sobre ella.

Puede decidir abrir una captura en particular en una ventana separada para facilitar el análisis:

1. Elija el paquete que desea leer.

2. Haga clic derecho sobre él.

3. Toque "Ver".

4. Toque "Mostrar paquete en una ventana nueva".

Aquí hay algunos detalles del panel de la lista de paquetes que lo ayudarán a leer las capturas:

1. No.: el número de un paquete capturado.

2. Hora: esto le muestra cuándo se capturó el paquete con respecto a cuándo comenzó a capturar. Puede personalizar y ajustar el valor en el menú "Configuración".

3. Origen: este es el origen de un paquete capturado en forma de dirección.

4. Destino: la dirección de destino de un paquete capturado.

5. Protocolo: el tipo de paquete capturado.

6. Longitud: muestra la longitud de un paquete capturado. Esto se expresa en bytes.

7. Información: información adicional sobre un paquete capturado. El tipo de información que ve aquí depende del tipo de paquete capturado.

Todas las columnas anteriores se pueden reducir con el uso de filtros de visualización. Dependiendo de lo que le interese, puede interpretar las capturas de Wireshark más fácil y rápidamente aplicando diferentes filtros.

En un mundo de peces, conviértete en un Wireshark

Ahora ha aprendido a capturar el tráfico http en Wireshark, junto con información útil sobre el programa. Si desea inspeccionar su red, solucionar problemas o asegurarse de que todo esté en orden, Wireshark es la herramienta adecuada para usted. Es fácil de usar e interpretar y es gratis.

¿Has usado Wireshark antes? Cuéntanos en la sección de comentarios a continuación.